Как действовать, если компьютер был взломан

Обнаружение того, что ваш компьютер был взломан, может вызвать стресс и беспокойство у любого пользователя

Однако, важно сохранять хладнокровие и принимать необходимые меры восстановления безопасности. В этом разделе мы рассмотрим основные шаги, которые следует предпринять, если вы подозреваете, что ваш компьютер был взломан

Шаг 1: Изолировать компьютер

Первым шагом, который следует предпринять, является изоляция компьютера. Отключите его от Интернета путем отключения сетевого кабеля или отключения Wi-Fi. Это поможет предотвратить дальнейшее распространение вредоносного программного обеспечения и защитит другие устройства в вашей сети.

Шаг 2: Обновите пароли

После изоляции компьютера, следует обновить пароли для всех важных учетных записей, которые могли быть компрометированы. Включите в это список учетные записи электронной почты, социальных сетей, онлайн-банкинга и других сервисов. Помните, что новые пароли должны быть сильными и сложными для отгадывания.

Шаг 3: Проверьте систему на вредоносное программное обеспечение

Следующим важным шагом является проверка компьютера на наличие вредоносного программного обеспечения. Используйте надежное антивирусное программное обеспечение для проведения полного сканирования системы и удаления обнаруженных угроз. После сканирования рекомендуется установить антивирусное программное обеспечение и системные обновления, чтобы предотвратить повторное заражение.

Шаг 4: Обновите программное обеспечение

Взломщики часто ищут уязвимости в устаревшем программном обеспечении, чтобы получить доступ к компьютеру. Убедитесь, что все установленные программы и операционная система на вашем компьютере обновлены до последней версии

Это поможет устранить известные уязвимости и укрепить безопасность вашей системы.

После восстановления безопасности компьютера важно активно мониторить его активность

Обратите внимание на появление подозрительных активностей, например, неизвестные программы или всплывающие окна. Сохраняйте резервные копии важных данных на внешние носители и регулярно проверяйте их целостность.

Шаг 6: Предотвращение будущих взломов

Взлом компьютера может быть крупным уроком о важности безопасности

Предпримите дополнительные меры, чтобы предотвратить будущие взломы, например, установите брандмауэр для фильтрации сетевого трафика, регулярно обновляйте пароли и избегайте подозрительных веб-сайтов и ненадежных загрузок.

Следование этим шагам поможет вам восстановить безопасность вашего компьютера после взлома. Однако, помните, что в случае серьезных нарушений безопасности может потребоваться обратиться к специалисту или к технической поддержке для подробного анализа и восстановления системы.

Компьютер выходит из-под контроля

Наблюдаете, как двигается под контролем курсор мыши, набираются символы, запускаются программы на экране компьютера без Вашего участия, он однозначно управляется злоумышленником дистанционно через бэкдор установленный в системе.

Подобный вид взлома не является самым распространенным, однако весьма серьезный и несет за собой большие потери и будет лучше знать о его существовании, и способе защиты. Что можно сделать для безопасности?

Не торопитесь паниковать и каким-либо образом мешать хакеру — наблюдайте. Посмотрите за тем, что представляет для него интерес, куда он заходит, что нажимает и запускает. Когда станет слишком «жарко» отключите интернет или компьютер от сети. Впоследствии:

- вспомните о том, что запускали и скачивали на свое устройство — удалите это;

- смените пароли от аккаунтов, которые являются для Вас особенно важными и ценными (электронная почта, банковские ресурсы, социальные сети и т.д.);

- лучшим вариантом будет — полная переустановка системы.

Этапы квеста «Бунраку»

- Добраться до квартиры Пералесов

- Воспользоваться домофоном

- Подняться на лифте

- Следовать за Элизабет

- Сесть

- Поговорить с Пералесами

- Осмотреть квартиру вместе с Элизабет

- Просканировать кровавый след и узнать, куда он ведет

- Обыскать комнату охраны и найти способ открыть потайную дверь

- Открыть потайную дверь

- Просканировать странный компьютер

- Выяснить, куда ведут провода

- Найти источник передачи

- Поговорить с Элизабет

- Покинуть квартиру

- Найти шпионский фургон

- Следовать за шпионским фургоном

- Подключиться к точке доступа в фургоне

- Позвонить Элизабет

- Встретиться с Элизабет

- Прийти в лапшичную

- Поговорить с Элизабет

- Встретиться с Джефферсоном

- Поговорить с Джефферсоном

Как активировать учетную запись администратора

Вы относитесь к той категории пользователей, которым не очень нравятся функции контроля учетных записей Windows (UAC), предупреждающая, когда программа пытается внести изменения в компьютер.

В этом случае учетная запись «супер-администратора» не только даёт административные привилегии, но и позволяет пользователю действовать совершенно спокойно даже в самых деликатных частях операционной системы, не получая постоянных предупреждающих сообщений и запросов на подтверждение, генерируемые контролем учетных записей.

Тогда обязательно прочтите статью о получении прав супер-администратора.

Как вирус вымогатель CRYPTED000007 шифрует файлы

После того, как вирус у вас был запущен и закончил свою деятельность, все полезные файлы будут зашифрованы, переименованы с расширением .crypted000007. Причем не только расширение файла будет заменено, но и имя файла, так что вы не узнаете точно, что за файлы у вас были, если сами не помните. Будет примерно такая картина.

В такой ситуации будет трудно оценить масштаб трагедии, так как вы до конца не сможете вспомнить, что же у вас было в разных папках. Сделано это специально, чтобы сбить человека с толка и побудить к оплате расшифровки файлов.

А если у вас были зашифрованы и сетевые папки и нет полных бэкапов, то это может вообще остановить работу всей организации. Не сразу разберешься, что в итоге потеряно, чтобы начать восстановление.

Как не допустить, чтобы взломали компьютер

В первую очередь рекомендуется пользоваться актуальными операционными системами. Да данный момент это Windows 10. К сожалению, не все пользователи имеют полноценную возможность перебраться с привычной «Семёрки» на более требовательную «Десятку». Вызвано это как очень низким уровнем программного обеспечения, так и различными компонентами ОС. Из-за низ потребляется куда больше оперативной памяти, а некоторые службы мониторинга жёсткого диска способны заставить компьютер сильно тормозить даже без включённых программ.

Конечно, на компьютерах, комплектующие которых были выпущены хотя бы после 2014-2015 года это не проблема, но вот в случае более старого оборудования работать становится невозможным. По этой причине есть смысл пользоваться альтернативами:

Оригинальная Windows 7 со всеми выпущенными обновлениями от Microsoft. Сейчас данная версия операционной системы более не поддерживается, однако ей ещё можно пользоваться. Особенно если это требуется в офисных или домашних целях. Всевозможные браузеры, программы и т. д

всё ещё поддерживаются Windows 7.

Обратить внимание на Unix-подобные дистрибутивы, основанные на ядре Linux. Вариант это куда более радикальный, но зато действенный

Не все дистрибутивы подойдут, однако. Также многое зависит от оборудования. К сожалению, на GNU/Linux также поддерживается не всё оборудование в должной степени.

Попробовать установить облегчённую редакцию Windows 10 LTSC. Проблему с поддержкой это не исправит, но существенно уменьшит нагрузку на компьютер.

Таким образом, используя лишь актуальные версии ОС от тех или иных разработчиков, можно сохранять высокий уровень защиты. Даже на не поддерживаемых операционных системах. Но это не касается Windows XP и более ранние версии, так как на них не работает большинство программ.

Чтобы обеспечить защиту своему ПК достаточно пользоваться Windows 10. Данная ОС является куда более умной, чем предыдущая версия. Взломать десятку куда сложнее и в большинстве случаев невозможно. Сама возможность заражения компьютера предотвращается за счёт различных процессов. Они, кстати, встроены не только в Windows, но и в некоторые браузеры или составные компоненты программ.

Некоторые сторонние антивирусы способны совместно с Windows защитником заниматься обереганием системы от вирусов. Сообщество пользователей отмечает, что таким образом получается достигнуть большей защиты, но это прямо-пропорционально влияет на загруженность компьютера

Но важно понимать, что даже с действительно качественным противовирусным ПО пользователь не защищён полностью. Всегда будут уязвимости, и человек — это самая большая уязвимость

Для избежание заражение своего компьютера в первую очередь нужно следить за своими действиями в интернете и реальности. Любая ваша невнимательность может пойти на руку злоумышленникам.

Третий раунд

В начале 2014 года в Twitter-аккаунте из второго раунда появилась картинка с посланием:

Привет.

На вас снизошло прозрение. Паломничество началось. Впереди просвещение.

Удачи.

3301

Последовательность шифров вновь была похожей на предыдущие. Однако теперь целью паззла была книга. Она называлась Liber Primus, что с латыни переводится как «Первая книга». Произведение было написано на руническом алфавите, который пользователи интернета расшифровали за счет данных второго раунда. Книга была манифестом Цикады, где провозглашались различные идеи, в том числе о приватности и кибербезопасности. Несмотря на это и три раунда загадок, никто так и не знал, кто стоит за организацией.

Почему кто-то хочет взломать мой компьютер

Когда мы думаем о взломе, мы всегда думаем, что это конфиденциальная информация, которая была украдена и использована для какой-то финансовой выгоды. Но это, похоже, не единственная причина, почему кто-то захочет взломать мой компьютер.

Вот причины, по которым кто-то захочет взломать ваш компьютер:

- Чтобы использовать его в качестве сервера Internet Relay Chat (IRC), для хранения или для DDoS-атак.

- Криминальная и финансовая выгода

- Промышленный шпионаж

- Сделайте это частью ботнета

- Для веселья и волнения.

Давайте посмотрим на некоторые из них.

1. Чтобы использовать наш компьютер:

Хакеры могут взломать наш компьютер, чтобы использовать его по следующим причинам:

- Сервер Internet Relay Chat (IRC) . Хакеры могут использовать наш компьютер в качестве сервера IRC. Это потому, что они не хотят открыто обсуждать свою деятельность на своих «собственных» серверах.

- Хранилище . Хакеры могут использовать наш компьютер в качестве устройства хранения своих незаконных материалов. Пиратское программное обеспечение, пиратская музыка, порнография и хакерские инструменты некоторые примеры незаконных материалов.

- DDoS-атака . Наш компьютер может использоваться как часть DDoS-атаки. Хакеры контролируют множество компьютеров, пытаясь вызвать нехватку ресурсов на компьютере жертвы.

2. Уголовная выгода:

Есть некоторые хакеры, которые используют свои хакерские навыки для формирования преступной деятельности. Здесь хакеры могут взломать компьютер, чтобы украсть услуги пользователя, а также их ценные файлы и информацию. Это можно сделать на:

- Личный уровень . На личном уровне хакеры атакуют персональные компьютеры, чтобы получить доступ к паролям и финансовой информации. Они могут использовать такую информацию, чтобы обмануть человека.

- Более высокий уровень . Группы хакеров могут атаковать компании как часть более широкой преступной операции.

3. Финансовая выгода:

Хакеры часто действуют ради финансовой выгоды. Они могут делать это индивидуально или в согласованных группах. Многие профессиональные преступники используют хакерство, чтобы заработать деньги, используя методы хакерства. Они тоже это делают:

- Создать поддельный сайт электронной коммерции для сбора данных кредитной карты

- Получите доступ к серверам, которые содержат данные кредитной карты

- Участие в различных формах мошенничества с кредитными картами

- Установите вымогателей.

4. Хак для удовольствия, острых ощущений и волнения:

Некоторые хакеры пытаются взломать систему, чтобы взломать вызов. Они просто взламывают наши компьютеры, чтобы доказать свои навыки и взломать системы. На самом деле они не заинтересованы в том, чтобы делать что-то злое, когда они контролируют ситуацию.

5. Другие причины

Помимо этих причин, я нашел несколько других причин, по которым кто-то хочет взломать ваш компьютер с помощью этой превосходной инфографики с сайта krebsonsecurity.com.Вы можете нажать на инфографику, чтобы просмотреть ее в большем размере.

Компьютерные взломы становится все труднее предотвратить

Пытаясь найти причины, по которым кто-то хочет взломать мой компьютер, я также обнаружил, что компьютерные взломы стали намного легче устранять. К сожалению, это намного труднее предотвратить по нескольким причинам:

- Широкое использование Интернета и сетевых подключений

- Секретность, обеспечиваемая компьютерными системами, работающими через Интернет

- Большое и постоянно растущее количество хакерских инструментов доступно открыто

- Все больше и больше открытых беспроводных сетей

- Технические и компьютерные дети

- Невероятность быть пойманным

Любой, кто подключается к Интернету, может быть взломан. Также, независимо от мотивации, взлом является серьезным риском для личной и национальной безопасности.

Чтобы оставаться в безопасности, постоянно обновляйте операционную систему и установленное программное обеспечение, чтобы устранить все уязвимости в программном обеспечении, используйте хорошее программное обеспечение для обеспечения безопасности и следуйте рекомендациям по безопасным вычислениям и общим советам по безопасности в Интернете. Вот еще несколько советов, которые помогут вам удержать хакеров от вашего компьютера с Windows.

№3. Сканируйте свой компьютер на наличие вредоносных программ

Вы можете связать этот термин с чем-то, что связано с «счетами», но это не так. Что касается вашего компьютера, то термин «взлом» означает несанкционированный доступ, и это делается с помощью некоторого вредоносного ПО. В большинстве случаев для этого используются троянские кони. Итак, первый возможный метод борьбы с хакерской атакой — это сканирование и удаление вредоносного ПО с вашего устройства. Возможно, вы уже запускали антивирусную программу на устройстве, но теперь, когда вас взломали, вам нужно что-то получше.

Есть два варианта сканирования вашего компьютера на наличие вредоносных программ. Первый очевиден — вы можете использовать традиционную антивирусную программу, которая утверждает, что борется со всеми типами угроз. Однако убедитесь, что вы используете платную антивирусную программу, а не что-то бесплатное. Второй вариант немного более мощный, если вы думаете об этом — вы можете использовать специальную программу для защиты от вредоносных программ и удаления вредоносных программ для ПК. Некоторые предпочитают использовать обе программы одновременно для достижения лучших результатов, но это ваш выбор.

Если вы спросите нас, мы бы порекомендовали использовать платную программу защиты от вредоносных программ, например Malwarebytes. Таким образом, вы можете узнать о возможных вредоносных угрозах на вашем компьютере, включая рекламное ПО, шпионское ПО, троянские кони, вирусы и многое другое. Если мы возьмем Malwarebytes, он предлагает множество преимуществ, потому что программа также предназначена для удаления вредоносных программ с вашего компьютера благодаря используемым мощным алгоритмам. Итак, в идеальной ситуации вы можете установить одну из этих антивирусных программ и попытаться очистить свой компьютер. Следует отметить, что все эти методы работают только в том случае, если у вас есть реальный доступ к вашему компьютеру.

Вы даже можете попробовать сканировать свою систему с помощью нескольких инструментов защиты от вредоносных программ, но тогда для ваших целей будет достаточно лучшего инструмента премиум-класса. В конце этого процесса вы поймете, что и как заразило систему.

№1. Отключите устройство от Интернета

Неважно, была это онлайн-хакерская атака или нет. После заражения вашей системы злоумышленник будет использовать ваши интернет-ресурсы для выполнения своих задач

Вот почему вам следует отключить устройство от Интернета, если вы думаете, что компьютер взломан. Этот шаг защитит вас от многих угроз и последствий. Во-первых, злоумышленник не может иметь удаленный доступ к вашему компьютеру или вашим данным. Знаете, это избавляет вас от множества неприятностей. Например, у этого человека не будет доступа к вашим онлайн-профилям или конфиденциальным данным. Помимо всего этого, вы можете предотвратить дальнейшее распространение угроз.

В соответствии с общей природой вредоносных программ, после взлома системы все больше и больше вредоносных программ продолжают поступать. Они могут включать шпионское ПО, программы-вымогатели, рекламное ПО и многое другое. Все эти угрозы устанавливаются на ваш компьютер и начинают использовать ресурсы. Таким образом, просто отключив свое устройство, вы защитите себя от последствий в сети и дальнейшего распространения угроз.

Более того, поскольку вы не пользуетесь Интернетом, вредоносное ПО не может получить ваши пароли или другую информацию, если на то пошло.

Сохраняем переписку VK и прочие страницы с личной информацией

Для переписки VK совет будет предельно простой: прокручиваем страницу с диалогами максимально вниз и выбираем пункт меню Файл -> Сохранить/либо Экспортировать как PDF. После копируем сохраненный файл к себе на флешку и по завершению операции в спокойной обстановке изучаем собеседников человека и их страницы. Аналогично можно поступить со всеми сайтами, на которых есть возможность обмениваться личными сообщениями.

Если очень надо и у вас есть хотя бы полчаса доступа, то можно намутить сохранитель сообщений на iMacros, который сохранит переписку полностью. Но готовый код в статье дать сложно, так как там необходимо использовать указатели элементов по координатам X,Y, которые у каждого пользователя будут свои. А для описания общего подхода к написанию таких макросов нужна отдельная статья. Что-то можно почерпнуть из Хочешь я посижу в интернете за тебя?. Плюс этот способ уже выходит за рамки 5-минутного вторжения.

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

https://youtube.com/watch?v=4-gPpiVd4V8

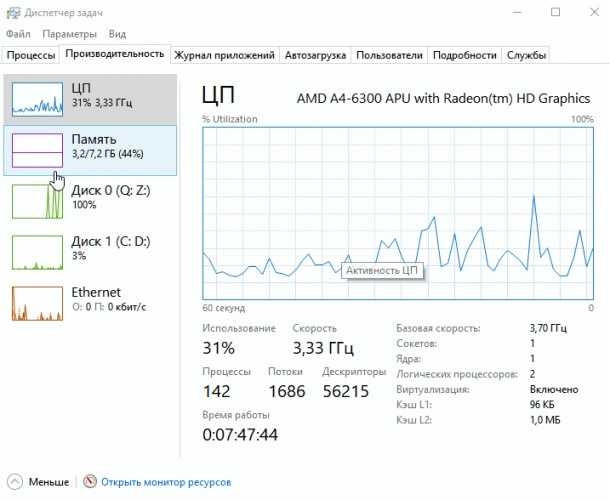

Производительность компьютера сильно снижается

Когда Ваш компьютер подвергается воздействию из вне. есть наличие вредоносного ПО или скрытого майнинга биткоина, то вычислительная мощность компьютера сильно повышается и, как следствие снижается производительность. Для Вас это будет очевидным. Если раньше, например, для того, чтобы открыть папку или текстовый документ требовалось несколько секунд, а сейчас это занимает гораздо больше времени — определенно, стоит разобраться в причине.

Что можно сделать в этом случае? Самый простой вариант — выполнить проверку системы на наличие вирусов. Если компьютер оказался чист, есть еще несколько вариантов:

- Зайдите в «Диспетчер задач» (ALT+CTRL+DEL);

- Посмотрите нагрузку на ЦП (центральный процессор) и память;

- В случае, если наблюдаете явное превышение нормы и загрузку под 100% — посмотрите запущенные приложения и процессы;

- Видите процесс впервые? Не знаете он системный или вредоносный? Посмотрите информацию о нем в интернете;

- Закройте программу, которая оказывает больше влияние на ЦП;

- Откройте расположения файла в системе (системный — не торопитесь удалять, вредоносный — удаляйте смело);

↓ Анимированое изображение ► нажмите на него, чтобы посмотреть ↓

Разумеется, не каждое падение производительности и снижение скорости работы компьютера означает, что он был взломан. С течение времени, устройство, как правило, теряет свои функциональные позиции и уровень работоспособности, однако это все происходит постепенно

Обращайте внимание именно на внезапное и значительное падение производительности, которого не было вчера, но сегодня уже есть

Что делать в первую очередь?

Если вы подозреваете, что ваша цифровая безопасность была нарушена, очень важно принять оперативные меры, чтобы минимизировать ущерб. Немедленные действия помогут предотвратить дальнейшее проникновение злоумышленников в вашу систему или похищение конфиденциальных данных

Вот несколько основных первоначальных шагов, которые необходимо предпринять, если вас взломали:

1. Отключитесь от Интернета: Отключите свое устройство от сети Интернет, чтобы предотвратить дальнейший незаконный доступ.

2. Войдите в безопасный режим: Перезагрузите устройство в безопасном режиме. Это предотвратит запуск вредоносного ПО и потенциальное дальнейшее использование вашей системы.

3. Измените свои пароли: Немедленно измените логины для всех своих профилей. Используйте надежные, уникальные пароли и включите двухфакторную аутентификацию для повышения безопасности.

4. Заморозьте свой банковский счет и заблокируйте находящиеся под угрозой профили: Свяжитесь со своим банком и другими финансовыми учреждениями, чтобы заблокировать свой счёт и все взломанные аккаунты. Это помешает хакерам украсть ваши деньги или совершить несанкционированные покупки.

5. Активируйте многофакторную аутентификацию: Включите двухфакторную аутентификацию на всех ваших профилях. Это обеспечит дополнительный уровень безопасности ваших учетных записей и усложнит вход злоумышленникам.

6. Используйте антивирус: Запустите на своем устройстве проверку на наличие вредоносных программ, скрывающихся в вашей системе. Антивирус уведомит вас и устранит угрозу, если обнаружит подозрительные файлы или программы.

7. Проверьте сетевой трафик: Используйте такие инструменты, как Wireshark, для отслеживания цифрового трафика и выявления любых необычных закономерностей. Например, внезапное увеличение трафика на определенный сайт или IP-адрес может указывать на то, что на вашем компьютере есть вредоносное ПО или что кто-то пытается проникнуть на него

С помощью Wireshark вы сможете определить источник активности и принять необходимые меры предосторожности для защиты вашей системы

9. Восстановление системы до предыдущей точки: Если у вас есть точка восстановления системы, подумайте о восстановлении системы до предыдущей точки, предшествующей кибервзлому.

10. Следуйте инструкциям техподдержки или поставщиков услуг: Если вы все еще сталкиваетесь с проблемами, обратитесь в службу технической поддержки или к поставщикам услуг за дальнейшей помощью.

Помните, что немедленное принятие мер крайне важно, если вы подверглись кибератаке. Чем больше вы медлите, тем больший вред хакеры могут нанести вашей системе и похитить данные

Оффлайн взлом

К сожалению, многие из нас обеспокоены взломом в Интернете, поэтому мы игнорируем гораздо более очевидный метод получения доступа к компьютерной системе — лично.

Существуют различные способы сделать это: от использования USB-накопителя с установленной на нем операционной системой в режиме реального времени до простого подбора пароля (и это если пользователь даже установил пароль на своем компьютере и знает, как заблокировать экран), и любой способ может быть использован для быстрого доступа к данным, хранящимся на жестком диске.

Компьютерные пароли всегда должны использоваться для операционной системы, и вам также следует рассмотреть возможность установки пароля для загрузки вашего компьютера через BIOS, тем самым предотвращая использование операционной системы USB live.

Аналогично, внешние запоминающие устройства должны быть надежно храниться в запертых шкафах вместе с любой подсказкой, что они вообще существуют. Дисковые рукава, футляры и USB-кабели должны быть убраны.

Что такое файл cookie и другие похожие технологии

Файл cookie представляет собой небольшой текстовый файл, сохраняемый на вашем компьютере, смартфоне или другом устройстве, которое Вы используете для посещения интернет-сайтов.

Некоторые посещаемые Вами страницы могут также собирать информацию, используя пиксельные тэги и веб-маяки, представляющие собой электронные изображения, называемые одно-пиксельными (1×1) или пустыми GIF-изображениями.

Файлы cookie могут размещаться на вашем устройстве нами («собственные» файлы cookie) или другими операторами (файлы cookie «третьих лиц»).

Мы используем два вида файлов cookie на сайте: «cookie сессии» и «постоянные cookie». Cookie сессии — это временные файлы, которые остаются на устройстве пока вы не покинете сайт. Постоянные cookie остаются на устройстве в течение длительного времени или пока вы вручную не удалите их (как долго cookie останется на вашем устройстве будет зависеть от продолжительности или «времени жизни» конкретного файла и настройки вашего браузера).

Итог

Даже если вы считаете, что опасность миновала и данные аккаунтов не пострадали, перестраховаться, безусловно, стоит. Ещё раз напомним, что всегда имеет смысл периодически обновлять пароли своих учётных записей, особенно если один и тот же пароль применяется в нескольких сервисах.

Если какой-то из онлайн-аккаунтов всё же был взломан, немедленно сообщите об этом в техподдержку. Даже если вы с легкостью восстановили доступ, сделать это всё равно стоит, ведь вам неизвестно, где «угнанный» аккаунт успели использовать.

На ПК обязательно установите надёжный антивирус со свежими базами данных или хотя бы систематически проверяйте систему лёгкими portable-вариантами. Если по какой-то причине на заражённом компьютере установить или запустить такое ПО не удаётся, необходимо загрузить программу через другое устройство и после попробовать скопировать.

Не исключено, что для полного восстановления может понадобиться сброс системы. В таком случае необходимо позаботиться о важных для вас данных. Благо её сейчас можно сделать на любом устройстве, вне зависимости от ОС.

Для начала хочется сказать буквально два слова зачем злоумышленнику взламывать ваш компьютер, почту или аккаунт того или иного сервиса.

В своем большинстве аккаунт простого пользователя ничего интересного кроме личных данных и списка контактов не содержит. Но именно список контактов и является основной целью злоумышленника. Зачем??? – Спам. Рассылать ненужную рекламу, предлагать товары и услуги.

С компьютером все еще намного «веселее» — на нем обычно много личной информации, частенько рабочая, да и вообще, возможность взломать все ваши доступы ко всему и сразу.

Кроме этого, пожалуй, самой распространенной неприятностью в сети являются вирусы. Они тоже своего рода разновидность взлома. Только в большинстве случаев вирусы не просто крадут вашу информацию, а вообще уничтожают ее или делают ваш компьютер неработоспособным.

Основные признаки проникновения в вашу систему без вашего ведома:

- Изменились пароли. Смена паролей без вашего участия — первый и самый верный признак взлома вашей учетной записи.

- Новые панельки и кнопочки, закладки в избранном и незнакомые сайты в вашем браузере.

- Изменение страницы поиска по умолчанию — тоже нехороший признак.

- Новые непонятного происхождения программы на вашем ПК.

- Вы попадаете не на те сайты, адрес которых вы задали.

В своем большинстве защититься от таких неприятностей несложно при соблюдении нескольких правил:

Активно пользуйтесь сервисом – социальной сетью, приложением, почтовым ящиком и т.д.

Создайте сложный и длинный пароль. Но, не используйте пароли типа «имяребенкадатарождения» и т.д.

Не говорите свой пароль никому!

Создайте специальный почтовый ящик, на который настройте восстановление паролей с разных сервисов. Или же установите смену паролей с подтверждением через смс – лучшая защита без «спецсредств».

Не переадресовывайте восстановление пароля на несуществующий или умерший почтовый ящик.

Не надо бездумно нажимать кнопку «Далее» каждый раз когда вы устанавливаете необходимую вам программу. Сейчас много программ при установке ставят программы «саттелиты» которые вам то и не нужны

А кто знает что они делают?

Отдельное внимание уделите любым попыткам «системы» установить новый антивирус или оптимизатор, кодек для видео и т.д. Это, чаще всего, попытка «подселить» вам троян или вирус.

Хорошо если ваш сервис отслеживает с какого IP адреса вы его посещали – это тоже не лишний способ контроля.. И всё же, что делать если уже проникли?

И всё же, что делать если уже проникли?

Удаляйте все программы и всё что вам 100% не нужно. Проверяйте настройки сети и то как работает ваш антивирус. Но лучше всего – обратитесь к профессионалам. Так как в таких случаях есть много тонкостей и нюансов. Все их описать не возможно и в каждом случае они, зачастую, индивидуальны. Разобраться с последствиями таких взломов может только специалист.

Если вы подозреваете, что в ваш компьютер проникли злоумышленники или просто хотите настроить свой компьютер так, что бы он работал продуктивно и надежно — позвоните нам!

Компания “ProfITs”, настройка и обслуживание компьютеров и локальных сетей. Телефон -057 751 09 07